昨今のビジネスシーンにおいて、企業活動のためパソコンはもとよりスマートフォンやIoT機器の導入が不可欠となっていますが、いつでもどこからでもネットワークと接続できるため、誰もがサイバー攻撃の脅威にさらされるリスクを有しています。特に、企業が保有する顧客情報や業務データ、技術情報といった情報資産やサーバーなどの情報処理システムの保護は、必須の課題となりました。

これらの脅威から情報を守るための施策や、IT関連セキュリティへの投資など、サイバーセキュリティに対する経営判断が求められています。

ひとたびサイバー攻撃の被害を受け、情報漏えいが起これば、企業の信頼は大きく損なわれるでしょう。しかし、サイバーセキュリティを経営課題として取り組む必要性は理解されつつも、未だ多くの企業では個人の管理に任されています。

本記事では、これからサイバーセキュリティに取り組もうとする企業のために、サイバーセキュリティに関する基礎知識と導入プロセス、最新の課題を解説します。

企業ウェブサイトのためのセキュリティーチェックリスト

HubSpotでは、セキュリティー企業Sophosのエキスパートと共同で、ビジネスにおける基本的な安全策の徹底に役立つガイドとして、セキュリティーチェックリストを作成しました。

- ウェブサイトの安全性を保つためのベストプラクティス

- 業務データと顧客データの保護に向た対策

- フィッシング攻撃を判別し、回避する方法

- オンライン会議・イベントの前に押さえたい安全策

今すぐダウンロードする

全てのフィールドが必須です。

サイバーセキュリティとは?

サイバーセキュリティとは、外部からのサイバー攻撃やその他の脅威によってデータ、ネットワーク、コンピューターが悪用されないように保護するためのプロセスおよび継続的な対策です。

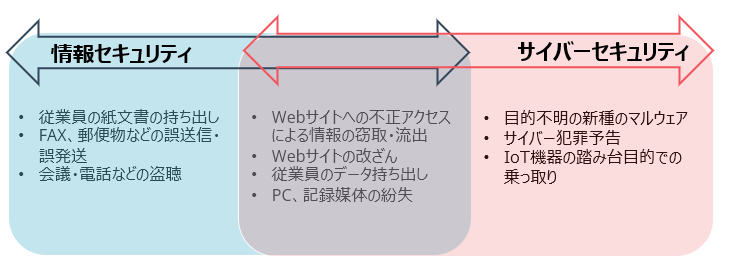

企業によっては、従来から「情報セキュリティ」対策へ力を入れてこられたかもしれません。しかし、現在求められている「サイバーセキュリティ」対策は、これまでの情報セキュリティ対策の枠組みでは対処できない部分もあるため、注意が必要になります。まず、情報セキュリティとサイバーセキュリティの違いについて見ていきましょう。

情報セキュリティとサイバーセキュリティの違い

情報セキュリティは企業の情報資産を守ることを目的としています。対象となる情報資産はオンライン・オフラインの両方があります。一方で、サイバーセキュリティは情報資産にアクセスするためのPCや情報を保管しているサーバー、Webサイトへの攻撃を防ぐことを目的 としています。

今日では「情報資産を守る」という観点だけでは対応できないサイバー攻撃が増加しています。そのため「外部からのサイバー攻撃を防ぐ」という発想への転換が求められています。

サイバーセキュリティの重要性

サイバーセキュリティへの投資は、自社をサイバー攻撃から守るだけではありません。顧客や取引先・関連企業の防衛にもつながります。

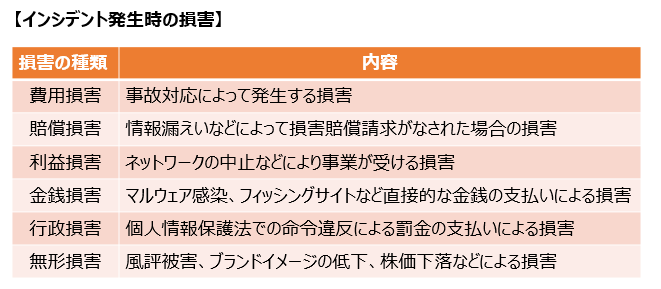

サイバー攻撃によって起こるセキュリティ上の問題を「インシデント」と呼びます。ひとたびインシデントが発生したら、どのような損害が生じるかを見ておきましょう。

上記のように被害の範囲は情報のみならず、企業存続に関する風評にも派生していきます。損害をもたらすインシデント発生を未然に防ぐためにも、 サイバーセキュリティへの投資はコストではなく、企業活動への投資と考えなければなりません。

代表的なサイバー攻撃

サイバー攻撃の中でも代表的な5種類を解説します。

- パスワード類推攻撃

- DoS攻撃/DDoS攻撃

- マルウェア感染

- フィッシングサイト

- 脆弱性への攻撃

パスワード類推攻撃

ユーザー名とパスワードの類推を繰り返す攻撃です。一般的には、過去のデータ侵害から流出したユーザー名とパスワードの組み合わせを使用する手口が横行しています。

DoS攻撃/DDoS攻撃

ネットワークやシステムに過剰なアクセス負荷をかけ、機能を阻害するのがDoS攻撃です。複数の端末から分散的に攻撃が行われる場合はDDoS攻撃と呼ばれます。

マルウェア感染

マルウェアとは、悪意のあるソフトウェアの総称で、コンピューターやネットワークに侵入して個人データの窃取や改ざんなどを行います。マルウェアには多くの種類があります。

- キーロガー…キーボードの操作内容を記録して外部に送信するプログラム

- ランサムウェア…データを暗号化によってロックし、暗号化を開場するための身代金を要求する

- スパイウェア…ユーザーの行動を監視して外部に情報を送信する

- また、マルウェアを広げる手口の代表的なものに、以下の手口があります。

- トロイの木馬…正規のアプリケーションやソフトウェアに偽装して入り込み、潜伏し、遠隔操作によって情報の窃取や破壊活動を行う

- ウイルス…データを窃取、破壊、消去、改ざんし、他のPCに感染を広げる

- ワーム…単独で活動し、ネットワークを介して自己の複製を送り込む不正プログラム

マルウェアに関しては以下の記事でも詳しく説明しています。ご興味のある方はぜひご覧ください。

フィッシングサイト

フィッシングサイトとは、大手企業や金融機関を偽装したWebサイトであり、個人情報の摂取を目的に設置されます。メールやショートメッセージ、SNSなどを通じて標的ユーザーをフィッシングサイトへ誘導します。

フィッシングサイトに関しては以下の記事でも詳しく説明しています。ご興味のある方はぜひご覧ください。

脆弱性への攻撃

脆弱性とはハードウェアやソフトウェアに存在する、第三者が悪用可能な欠陥を指します。プログラムの設計上のミスや不具合が原因で発生するため、製造元は脆弱性が判明した時点で修正プログラムを提供しますが、ユーザーがバージョンアップを怠ると、攻撃の被害に遭ってしまいます。

また、プログラムに脆弱性が発見され、製造元から修正プログラムが提供される前(ゼロデイ)にしかけられるゼロデイ攻撃も問題になっています。

サイバー攻撃全般については、以下の記事でも詳しく説明しています。ご興味のある方はぜひご覧ください。

企業におけるサイバーセキュリティの導入プロセス

企業でサイバーセキュリティに取り組む場合は、以下のステップで導入します。

ステップ1:自社のセキュリティポリシーを定める

ステップ2:サイバーセキュリティ部門を設置する

ステップ3:自社のサイバーセキュリティリスクを把握する

ステップ1:自社のセキュリティポリシーを定める

企業全体でセキュリティ対策に取り組むことを経営陣が主体となり決定します。実施するセキュリティ対策の方針や行動指針を明確にし、自社におけるセキュリティポリシーとして明文化します。さらに、自社のサイバーセキュリティへの取り組みを認知してもらえるよう社内文書やWebサイトなどを通じて従業員・関係者・顧客に周知します。

ステップ2:サイバーセキュリティ部門を設置する

サイバーセキュリティを担当する部門を設置し、人材・予算を確保します。

社内にサイバーセキュリティについての専門知識や経験を有している人材がいれば積極的に配置してください。

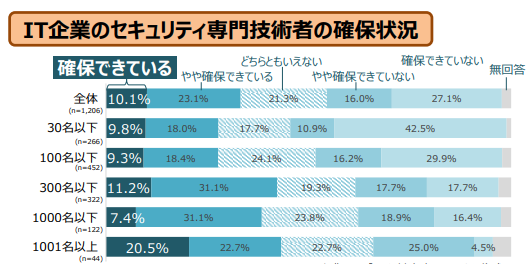

ただし、多くの企業では、サイバーセキュリティ部門を設置しようにも人材不足という課題に直面しています。次の図をご覧ください。

サイバー攻撃の最近の動向等について (2020)|総務省

2020年に発表された総務省の「 サイバー攻撃の最近の動向等について 」によると、IT企業でさえもセキュリティ対策に専門的に従事する人材の確保は十分に確保できていません。

自社における人材不足が懸念される場合は、外部からのセキュリティ専門技術者の確保や社内における人材育成を実施してください。

ステップ3.サイバーセキュリティリスクを診断する

HubSpotでは無料の「企業ウェブサイトのためのセキュリティーチェックリスト」を提供しています。システムやネットワーク、Webサイトの安全性を保つための対策、顧客データ保護やオンラインイベントの安全な実施方法などセキュリティ文化の醸成にお役立てください。

サイバーセキュリティの2つのベストプラクティス

企業のサイバーセキュリティ施策は、事業内容や規模、セキュリティ環境によって大きく異なります。ここからは、これからサイバーセキュリティを実施する企業に焦点を当て、2点のベストプラクティス(成功実績のある手法)を紹介します。

サイバーセキュリティ関連サービスの導入

第1に、サイバー攻撃とそれに伴うインシデントを回避するためのサイバーセキュリティ防御システムおよびソフトウェアを導入します。 主なシステム・ソフトウェアには以下の5点があります。社内のあらゆるデジタル資産を保護するには、複数のソリューションを組み合わせることも検討しましょう。

- ウイルス対策ソフトウェア

- ファイアウォール・WAF

- シングルサインオン(SSO)

- 多要素認証(MFA)

- 仮想専用ネットワーク(VPN:Virtual Private Network)

- ウイルス対策ソフトウェア

ウイルス対策ソフトウェアは、悪意の侵入を監視する予防策です。コンピューター上のウイルスを検出して除去し、また、安全でない可能性のあるウェブページやソフトウェアについても警告します。

・ファイアウォール・WAF

外部からの不正侵入を防ぐ仕組みとしてファイアウォールとWAF(Web Application Firewall)があります。

・ファイアウォール…内部ネットワークを守る

・WAF…アプリケーションを守ることに特化したファイアウォール

ファイアウォールとWAFに関しては、以下の記事で詳しく説明しています。ご興味のある方はぜひご覧ください。

・シングルサインオン(SSO)

シングルサインオン(SSO)は、1回のログインでプラットフォーム全体のアカウントとソフトウェアにアクセスできるようにする一元的な認証サービスです。1度の認証でアクセスできるため、システムごとにIDやパスワードを入力する手間が省け、ユーザー側の負担を減らすことができます。

・多要素認証(MFA)

多要素認証とはPCやサーバー、Webサービスなどにログインする際に2つ以上の要素を使用する方法です。パスワードや秘密の質問(知識情報)、デバイスや認証コード(所持情報)、指紋や顔、声、虹彩(生体情報)などの要素を組み合わせて認証します。

多要素認証については、以下の記事で詳しく説明しています。ご興味のある方はぜひご覧ください。

・仮想専用ネットワーク(VPN:Virtual Private Network)

VPNとは、インターネット上に構築された特定の人がアクセスできるプライベートなネットワークを指します。

リモートワーク(テレワーク)を取り入れる企業においては、家庭からインターネットで社内のデータにアクセスしますが、この方式では情報漏えいのリスクが生じます。VPNでは通信内容が暗号化できるため安全性が保たれます。また、仮想ネットワークの設置にかかるコストも低予算で済むため、VPNを導入する企業が増えてきています。

従業員のセキュリティ意識向上

サイバーセキュリティ防御策ソリューションの効果を引き出すためには、従業員のセキュリティ意識の向上が欠かせません。自社と顧客のデータを確実に保護するためにも以下3点の取り組みを実施してください。

- プログラムの修正や更新の徹底

- 報告の仕組み化

- 日常的なセキュリティ意識の向上

- プログラムの修正や更新の徹底

ソフトウェアベンダーから脆弱性に対処するための修正プログラムがリリースされれば迅速に更新を行います。サイバーセキュリティ部門は各端末やネットワークに接続するデバイスの更新が最新状態かどうかを定期的に確認し、必要に応じてアップデートしてください。

・報告の仕組み化

従業員がフィッシングメールを受信したりフィッシングサイトを見つけるなど、自社のサイバーセキュリティへの脅威が生じた場合の報告体制を整えて起きましょう。サイバーセキュリティ部門に報告するための専用のメールアドレスやフォームを用意しておくことも効果的です。

・日常的なセキュリティ意識の向上

JNSAの「 2018年情報セキュリティインシデントに関する調査報告書 」によると、サイバー攻撃による不正アクセスは年々増加しているものの、企業の情報漏えいの原因として最も多いものは「紛失・置き忘れ」(26.2%)、次いで「誤操作」(24.6%)でした。

マルウェアやフィッシングサイトなどのサイバー攻撃に対する知識を深めると共に、ミスによる情報漏洩が起きないよう、従業員全体のセキュリティに対する意識の向上に努めてください。

サイバーセキュリティの最新課題

IT技術の高度化とIT機器の種類が増える一方で、新たな脆弱性のリスクも生じています。サイバーセキュリティにおける最新課題としてトラッキングとアドフラウドの問題を紹介します。

トラッキングによるセキュリティリスク

WebサイトはユーザーのCookie情報(端末に保存された、ログインIDや閲覧履歴、訪問回数などの情報)を元に、ユーザー行動を追跡し、ユーザーが興味を持ちそうなWeb広告やWebページを紹介しています。この追跡行為が「トラッキング」と呼ばれています。

トラッキング情報はユーザーの利便性を高めるために活用されていますが、他方では不正に利用される問題も起こっています。

トラッキングに対するセキュリティリスクとして代表的なものが、セッションハイジャックです。セッションハイジャックとは、Webサーバーとブラウザ間のセッション情報を窃取し、ユーザーを偽装して不正アクセスを行うものです。

セッションハイジャックを防ぐためには、セッションIDを推測されにくいものに設定したり、HTTPSプロトコルを導入して通信を暗号化するなどの対策を取り入れましょう。

トラッキングについては以下の記事でも詳しく説明しています。

アドフラウド(不正広告)が広告主に与える被害

アドフラウドとは不正広告や広告詐欺と呼ばれ、広告費が搾取される行為であり、年々被害規模が拡大しています。

代表的なアドフラウドは、ボットなどによって不正に広告を表示させたりクリック数を増加させるため広告主は広告による効果が得られないまま、広告費だけを支払わなければなりません。

この他にもプログラムを悪用した手法や、ユーザー行動に合わせて自動リロードを引き起こす仕組みを仕込んでいるものなど、アドフラウドの手法は多岐に渡ります。

効果的な広告配信を行うためにも、広告主はアドフラウド対策ツールを導入するなど対策が求められています。

アドフラウドについては以下の記事でも詳しく説明しています。

注目される「ゼロトラスト」セキュリティモデル

従来のサイバーセキュリティは、 ファイアウォール を設置し、IDとパスワードで認証する「境界防御モデル」がとられていました。しかし、クラウドの利用やリモートワークなどによって社内外の境界があいまいになりつつあり、従来の「境界防御モデル」に替わる「ゼロトラスト」セキュリティモデルが注目されるようになっています。

ゼロトラストセキュリティモデルとは、「信頼をゼロ」とするモデルです。従来はIDとパスワードさえあればアクセスを可能にしていましたが、ゼロセキュリティモデルは以下の要素を確認します。

- ユーザー…ID、パスワードは正規ユーザーのものか?

- デバイス…社内承認済みのものか? セキュリティ対策ソフトがインストールされているか? マルウェアに感染していないか?

- ネットワーク…安全なネットワークからアクセスされているか?

- アプリケーション…使用しているアプリは安全なものか?

以上のように、多層防御によるセキュリティ力を高めていくという考え方がゼロトラストモデルです。

ゼロトラストモデルについては以下の記事でも詳しく説明しています。

知っておきたいサイバーセキュリティ用語

企業ごとに独自の戦略に組み込みやすくなるように、サイバーセキュリティをいくつかの項目に分けて説明します。この記事をブックマークして、用語集を常に参照できるようにしておいてください。

- 認証

- バックアップ

- データ侵害

- デジタル証明書

- 暗号化

- HTTP/HTTPS

- 脆弱性

認証

ユーザーが誰であるかを確認するプロセスです。ユーザーはパスワードを通して、対応するユーザー名と同一人物であることを証明できます。ゼロトラストセキュリティモデルでも紹介したように、複数の要素で認証を行う多要素認証の導入が増えています。

バックアップ

クラウド ストレージ システムや外付けハードドライブなどの安全な場所に重要なデータを転送するプロセスです。バックアップがあれば、サイバー攻撃やシステムクラッシュが発生した場合でも、システムを正常な状態に復旧できます。

データ侵害

データ侵害とは、ハッカーが企業や個人のデータに不正に侵入またはアクセスできるようになった状態を指します。

デジタル証明書

ID証明書や公開鍵証明書とも呼ばれます。インターネット経由で安全にデータを交換するために使用されるパスコードの一種です。これは、本質的にはデバイスやハードウェアに埋め込まれたデジタルファイルであり、他のデバイスやサーバーとデータを送受信する際の認証手段となります。

暗号化

コードや暗号を使用してデータを暗号化する手法です。コンピューターによる暗号化の際に鍵情報が使用され、データが理解不能な文字列に変換されます。データを解読できるのは、正しい鍵を持っている受信者のみです。データの暗号化の強度が高い場合、ハッカーはデータにアクセスできたとしても、鍵情報がなければデータの中身を確認できません。

HTTP/HTTPS

Webサイトのアドレスの先頭には、http://またはhttps://が付いています。HTTPSはユーザーとサーバー間で送受信される全てのデータが暗号化されている状態であり、文末の「S」はセキュリティを意味しています。今日では、大半のWebサイトがHTTPSを使用してデータのプライバシーを強化しています。

脆弱性

ハッカーがサイバー攻撃を仕掛ける際に狙う、システムやプログラムに潜む弱点です。サイバー攻撃の例としては、ソフトウェアの未修正の不具合に対する不正アクセスや、不正なユーザーによるパスワードリセットなどが挙げられます。サイバーセキュリティ防御策を導入すれば、保護を多重化して、ハッカーが操作またはアクセスしようとしているデータの保護を強化できます。

企業がより良い価値を提供するためにもサイバーセキュリティを

今日、企業のIT化が進む中で、積極的なサイバーセキュリティ対策が求められています。しかしながら、多くの企業がその重要性を理解しつつも、専門知識を有する人材不足からサイバーセキュリティ部門の設置に後れをとっています。

しかし、セキュリティソフトなどのツールでは、高度化するサイバー攻撃に対して十分に対応できず、ひとたびインシデントが起こると大きな損害を被る可能性も高くなっています。

企業がサイバーセキュリティを「経営課題」と位置づけ、専門部門を設置し、人材育成を行いつつ、従業員全体のセキュリティ意識を高めていきましょう。

業務データや顧客データなどの重要な情報を守るために、そして、顧客や従業員、関係者に安全・安心という価値を提供するためにも、サイバーセキュリティを進めていきましょう。